Управление ФСБ России по Курганской области сообщило об атаке компьютерным «вирусом Эбола» ряда курганских ведомств и организаций. Злоумышленники массово рассылают вредоносную программу под видом писем от силовых структур.

В частности, в период с 12 сентября по 7 ноября 2014 г. были заражены информационные системы некоторых местных образовательных учреждений, учреждений здравоохранения, а также органов власти и коммерческих организаций.

В Управлении предупреждают, что рассылаемые письма могут содержать вредоносные файлы или гиперссылку. В случае, если пользователь перейдет по ссылкам, может произойти заражение всех компьютеров в локальной сети. При этом злоумышленники часто направляют письма от имени правоохранительных органов.

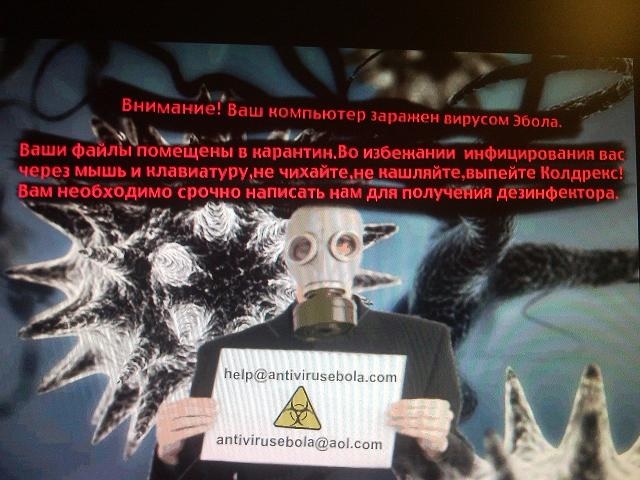

Вирус шифрует всю информацию на жестких дисках компьютеров и серверов, затем на экране зараженного устройства появляется сообщение следующего содержания:

«Внимание! Ваш компьютер заражен вирусом Эбола.

Ваши файлы помещены в карантин. Во избежание инфицирования вас через мышь и клавиатуру, не чихайте, не кашляйте, выпейте Колдрекс! Вам необходимо срочно написать нам для получения дезинфектора.»

Для связи с злоумышленниками приводятся 2 ящика электронной почты: help@antivirusebola.com и antivirusebola@aol.com.

Как отмечают в ФСБ, ситуация осложняется тем, что расшифровка файлов сейчас практически невозможна.

Для того, чтобы обезопасить себя от нового зловреда, специалисты силового ведомства рекомендуют отключить от локальной сети компьютер, на который поступает официальная электронная почта. Кроме того, пользователи должны внимательней относиться к письмам с неизвестных адресов и не открывать вложения содержащиеся в них.

Как рассказали URFOTech.ru в «Лаборатории Касперского», в компании детектирует этот зловред как Trojan-Ransom.Win32.Aura. Он шифрует файлы форматов .jpg, .jpeg, .doc, .rtf, .xls, .zip, .db3, .rar, .7z, .3gp, .cdr, .raw, .cpt, .m2v, .gzip, .docx, .pdf, .odt, .avi, .mkv, .ods, .arj, .cer, .mdb, .csv, .mpeg, .mov, .ppt, .dwg, .tib, .pwm, .wab, .key, .dt, .ppsx, .pptx, .xlsx, .1cd, .dbf. Для шифрования используется алгоритм AES-128 в режиме ECB, при этом пароль поступает от командного сервера злоумышленников.

По словам Федора Синицына, старшего антивирусного аналитика «Лаборатории Касперского», это стандартная программа-шифровальщик. «Сегодня программы-вымогатели, к которым относятся шифровальщики – один из наиболее активно развивающихся классов вредоносного ПО. Известные примеры шифровальщиков – CryptoLocker, CryptoDefence, GpCode и др. Если расшифровать данные невозможно, то в случае отсутствия резервной копии затронутых вредоносом файлов, с ними придется попрощаться, либо согласиться на требования вымогателей», — отмечает эксперт.

В антивирусной компании рекомендуют заранее позаботиться о безопасности данных:

- Сделать резервные копии важных файлов и разместить их на отдельном носителе либо на другом компьютере.

- Игнорировать письма с подозрительными вложениями и ссылками, даже если они якобы присланы арбитражным судом или иным официальным органом. В случае возникновения каких-либо сомнений стоит связаться с приславшей письмо организацией по телефону или электронной почте, указанной на официальном сайте.

- Установить современное антивирусное ПО.

- Дополнительную защиту могут обеспечить такие специализированные технологии, как Cryptoprotection, входящая в состав Kaspersky System Watcher. System Watcher анализирует системные события и позволяет «откатить» вредоносные изменения. В частности, в случае обнаружения подозрительной попытки доступа к персональным файлам пользователя, он немедленно создает их локальную резервную копию. Если окажется, что попытка изменения файла была инициирована вредоносной программой, например, шифровальщиком, защитное решение удаляет ее, а Cryptoprotection автоматически заменяет модифицированные файлы сделанной ранее копией.

Добавить комментарий